新的名为"Petya"的恶意软件上周正在全球范围内传播,包括欧盟,乌克兰和俄罗斯。它已经影响了全球许多大大小小的企业,并已危及系统包括乌克兰的中央银行,其国有电信公司、城市地铁、基辅鲍里斯波尔国际机场。

Petya勒索软件利用今年早些时间Shadow Brokers影子经纪透露的可被利用漏洞进行攻击。在破坏系统后,恶意软件使用私钥对数据进行加密,并防止用户在恢复或解密之前访问系统。这个事件的初始感染似乎是通过有毒的Medoc软件套件,一个许多乌克兰企业使用税务软件。感染恶意软件后,很容易利用MS17-010漏洞横向在整个基础设施系统中扩散。

注:Petya恶意软件创建一个计划任务,重启后一小时感染。如果任务在执行前被移除,它不会重新安排时间,给企业留下了一点时间。

类似于今年早些时候的"WannaCry永恒之蓝"勒索软件,Petya也是利用已有补丁的可利用漏洞进行攻击,在一个每天都有新的恶意软件威胁产生的世界里,企业每天追踪新的恶意软件,然后去修补是不太现实的。任何规模的企业都应该采取更具战略性的方法主动管理安全威胁,通过实施良好的网络安全策略,包括定期修补、更新、备份和持续监测。来保护自己的企业以及客户信息。

Tenable能帮助你做些什么?

发现存在漏洞系统

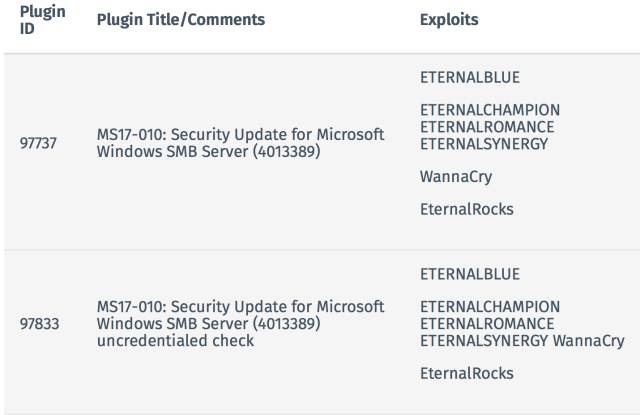

Tenable的客户应立即修补系统容易受到MS17-010漏洞如果你还没有这样做。如果你还没有做,Tenable漏洞扫描平台今年早些时候发布的以下插件,来检测此系统漏洞:

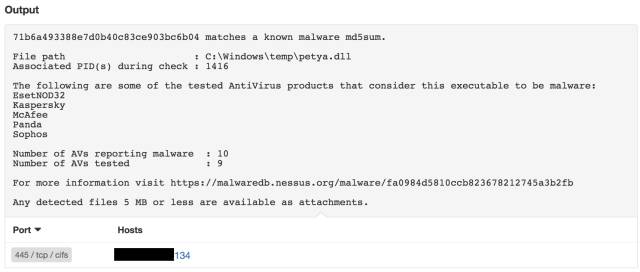

Malware扫描

Tenable客户可以使用Malware Scan Policy功能检测受到Petya感染的主机,结果会在Plugin 59275中呈现:

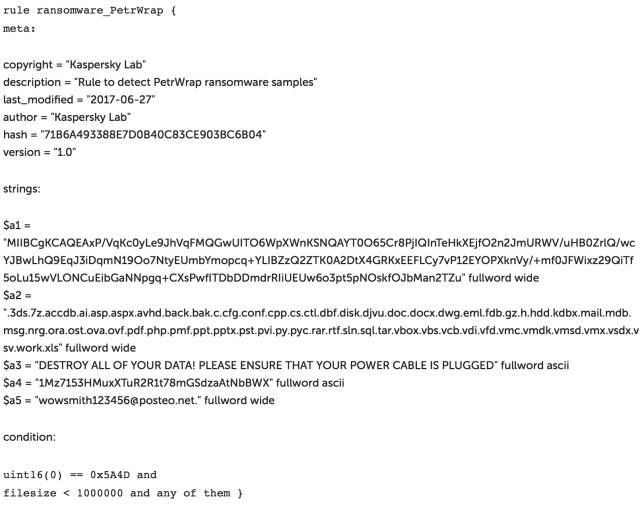

YARA 检测

Tenable客户也可以通过Tenable平台的YARA Rule方法找到受感染主机,下面是一个来自卡巴斯基的通过使用Nessus检测Petya恶意软件的规则用例:

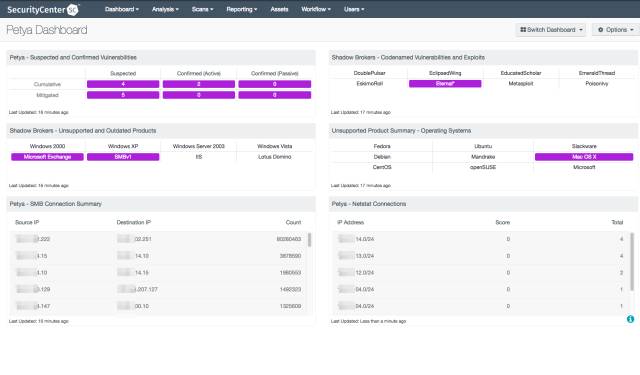

仪表盘

用户可自动更新下载最新的Petya仪表盘,它采用各种方法以及收集的各种数据呈现用户系统面临的恶意软件风险,呈现主动及被动组件带来的Netstats信息以及没有安装SMB漏洞补丁的系统。

总结

大多数恶意程序都是利用已知的可利用漏洞进行攻击。企业执行主动的安全规范,包括从漏洞发现,补丁和系统更新,以及对那些不能修补的漏洞进行被动防御。是防止恶意软件感染系统的最佳策略之一,企业需要养成漏洞发现,修补和保护的闭环管理习惯。